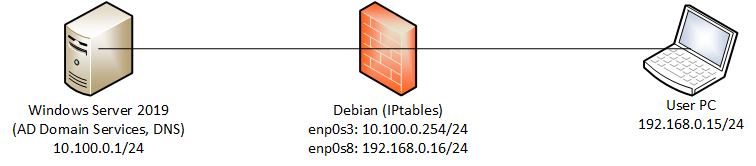

В первой части мы сделали Getaway с использование IPtables. Пришло время превратить наш Getaway на IPtables из первой части в Firewall на IPtables, который будет служить не только точкой входа в другую сеть, но и позволит фильтровать проходящие пакеты.

Рассмотрим следующие ограничения, при которых будем настраивать наш Firewall на IPtables:

1) Необходимо разрешить пользователям посещать только веб-сайты, т.е. открыть только 80 и 443 порт.

2) Необходимо сделать проброс RDP соединения до нашего Windows Server с компьютера пользователя

ВАЖНО! Для полноценной работы Firewall необходимо разрешить соединение с DNS-серверами. Т.е. для DNS-сервера необходимо открыть 53 порт протокола UDP.

Как сделать первичные настройки рассказано в статье Gateway на IPtables. Данная статья является продолжением…

Как установить линукс читайте в статье быстрая установка Debian

1. Удаляем существующие правила и включаем маскарад

iptables -F

iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE2. Запрещаем Входящий, Исходящий и Проходящий трафик

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT DROP3. Разрешаем соединения по 443 порту из сети 10.100.0.0/24

iptables -A FORWARD -p tcp -m tcp -s 10.100.0.0/24 --dport 443 -j ACCEPT

iptables -A FORWARD -p tcp -m tcp -d 10.100.0.0/24 --sport 443 -j ACCEPT4. Разрешаем соединения по 80 порту из сети 10.100.0.0/24

iptables -A FORWARD -p tcp -m tcp -s 10.100.0.0/24 --dport 80 -j ACCEPT

iptables -A FORWARD -p tcp -m tcp -d 10.100.0.0/24 --sport 80 -j ACCEPT5. Разрешаем соединения по 53 порту (DNS-сервер) из 10.100.0.0/24

iptables -A FORWARD -p udp -m udp -d 10.100.0.0/24 --sport 53 -j ACCEPT

iptables -A FORWARD -p udp -m udp -s 10.100.0.0/24 --dport 53 -j ACCEPT6. Проброс порта 3389 для RDP соединения с Windows Server c User PC (см. схему настраиваемой сети)

iptables -A INPUT -p tcp -m tcp -s 192.168.0.16 --dport 3389 -j ACCEPT

iptables -A FORWARD -p tcp -m tcp -s 192.168.0.16 --dport 3389 -j ACCEPT

iptables -A FORWARD -p tcp -m tcp -s 10.100.0.1 -d 192.168.0.16 --sport 3389 -j ACCEPT

iptables -t nat -A PREROUTING -d 192.168.0.15 -p tcp --dport 3389 -j DNAT --to-destination 10.100.0.1

iptables -t nat -A POSTROUTING -d 10.100.0.1 -p tcp --dport 3389 -j SNAT --to-source 10.100.0.254